Способы защиты информации

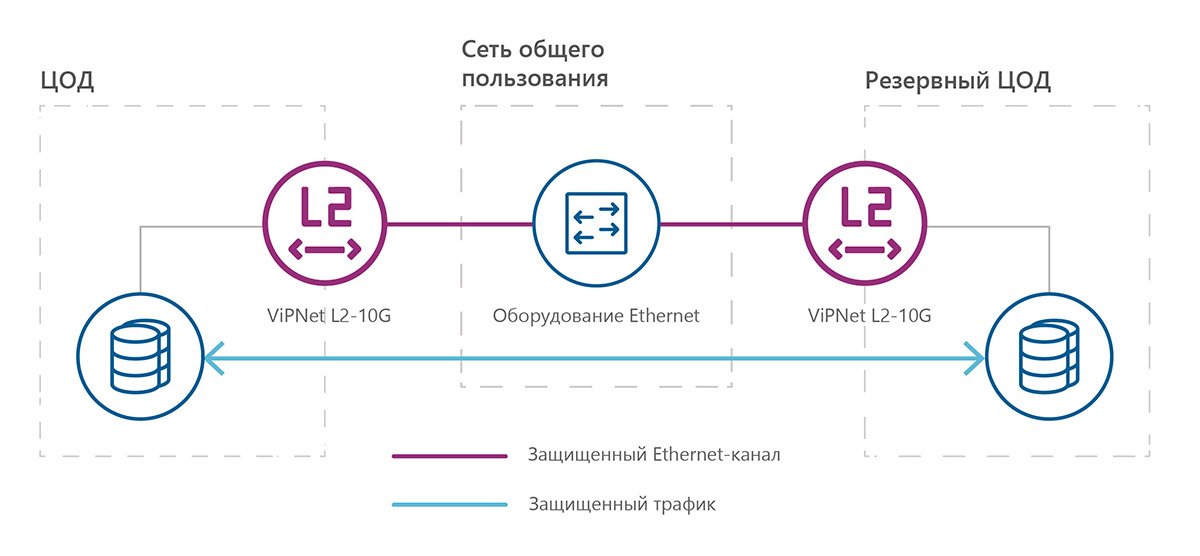

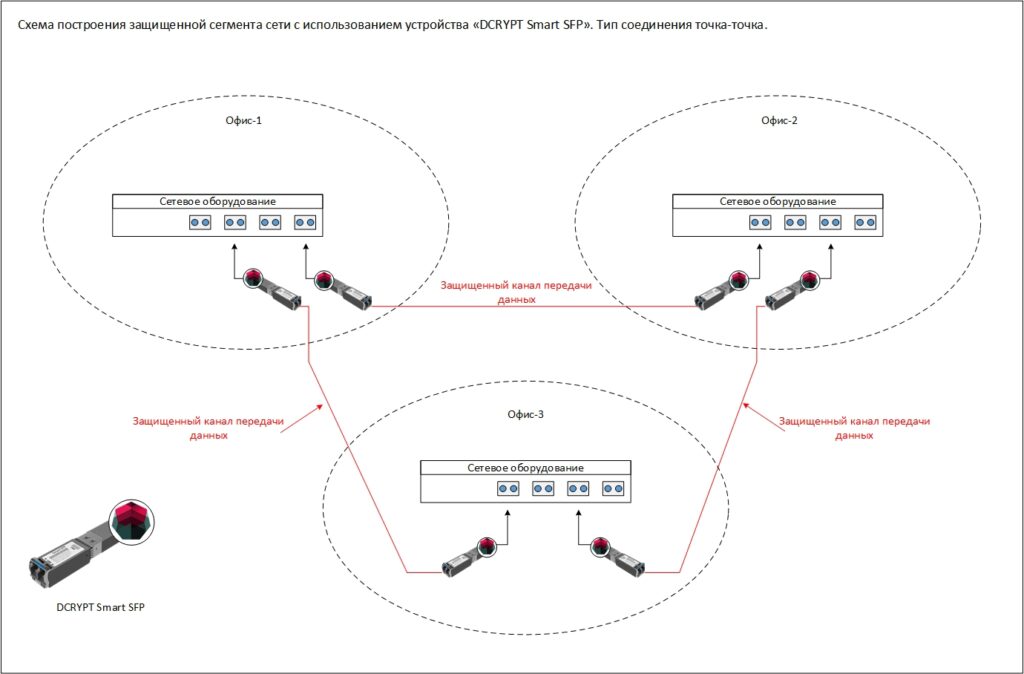

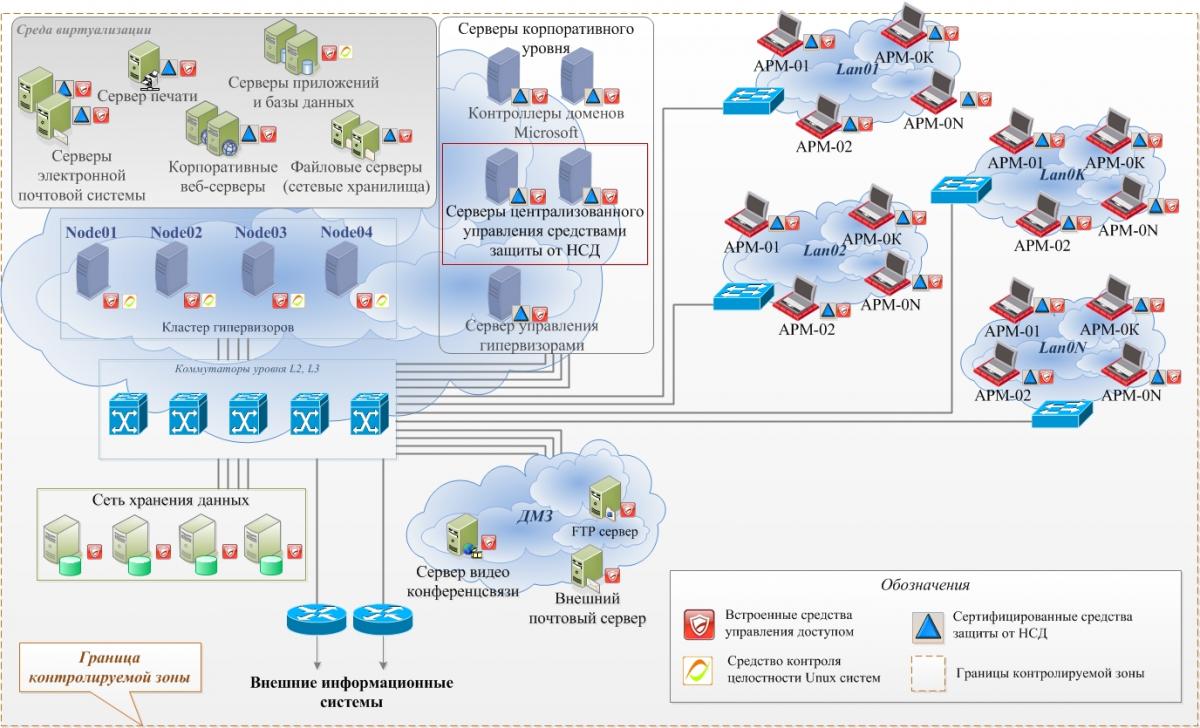

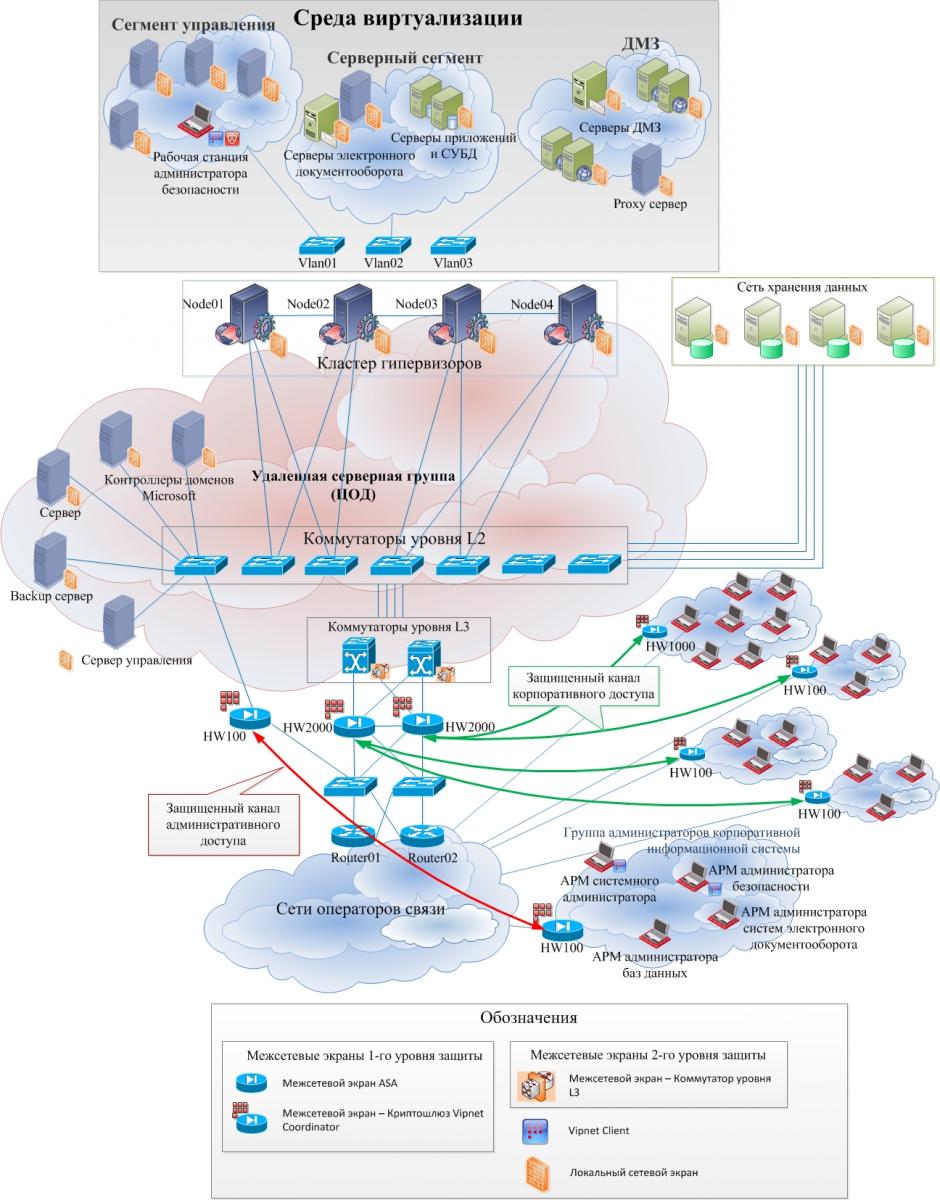

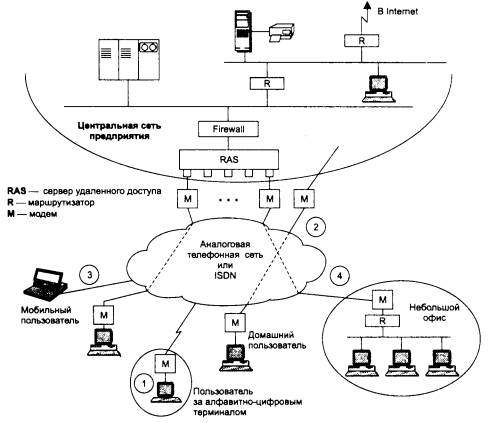

Современная ИТ-инфраструктура как правило представляет собой сложный комплекс, состоящий из территориально распределенного оборудования головного офиса, филиалов, удаленных пользователей и сервисов облачных операторов связи. Ядром такого комплекса является центр обработки данных ЦОД , который обеспечивает работу всех ИТ-сервисов компании, и располагается или в головном офисе или арендуется у провайдеров услуг ЦОД. В ЦОДе одновременно могут храниться и обрабатываться данные различных систем и сервисов, включая базы данных, почтовые сервисы, сервисы аудио, видеоконференций, управление и мониторинг промышленными сетями, записи камер видеонаблюдения.

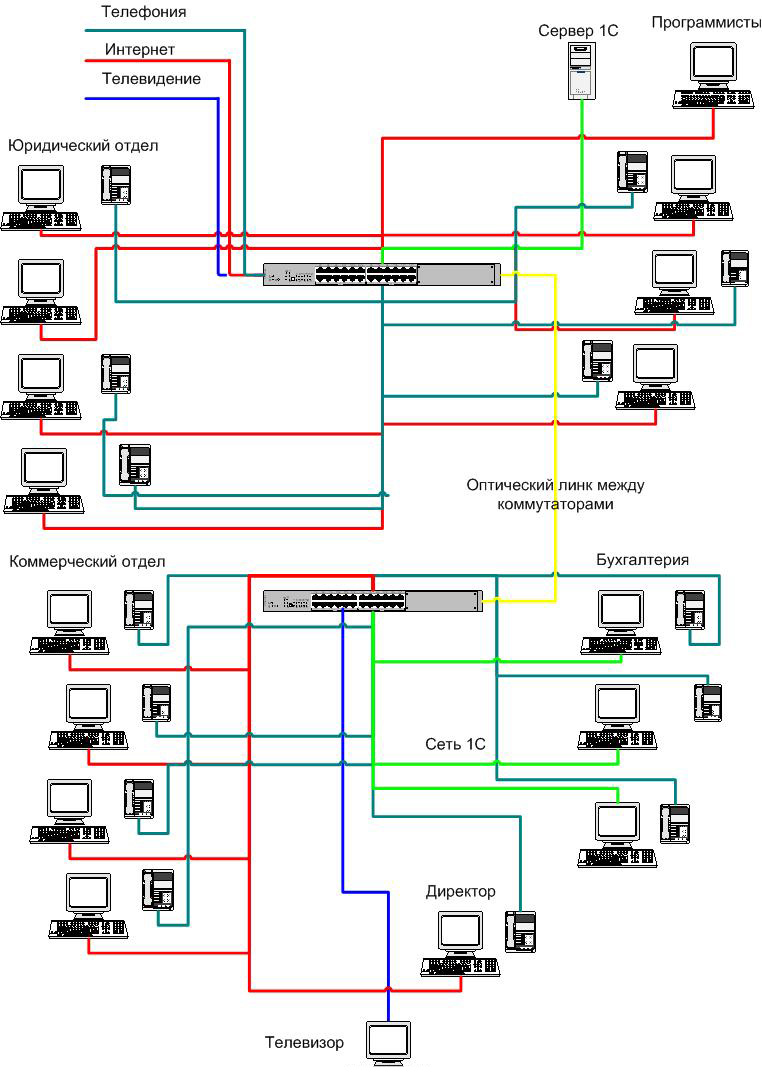

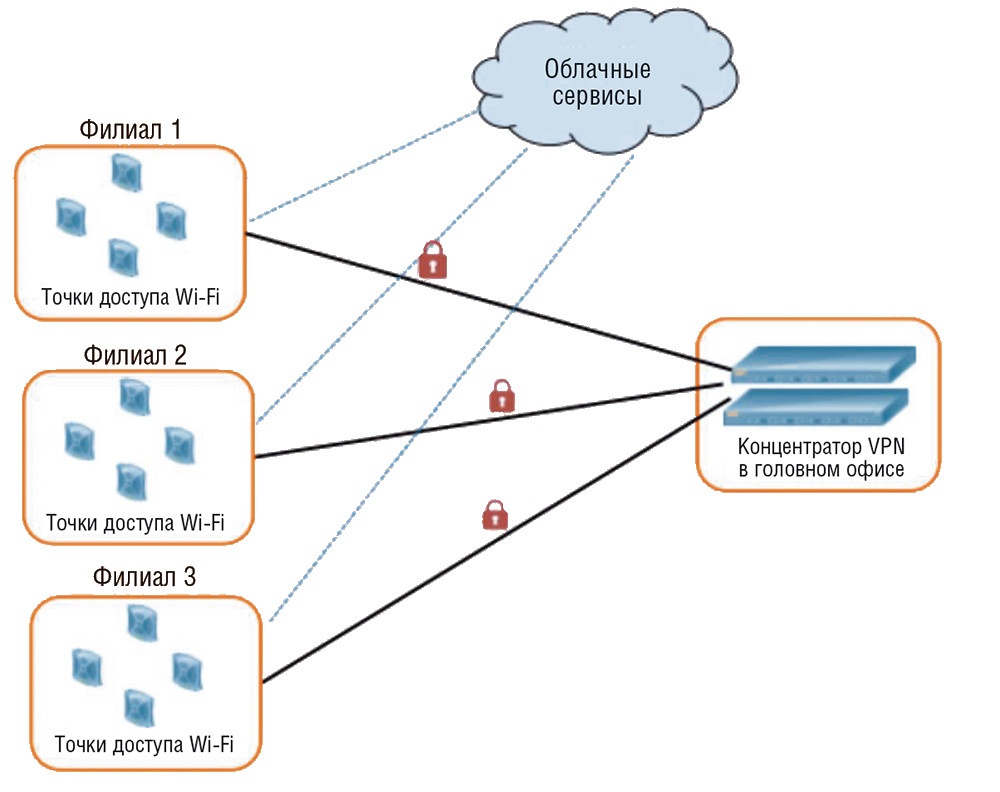

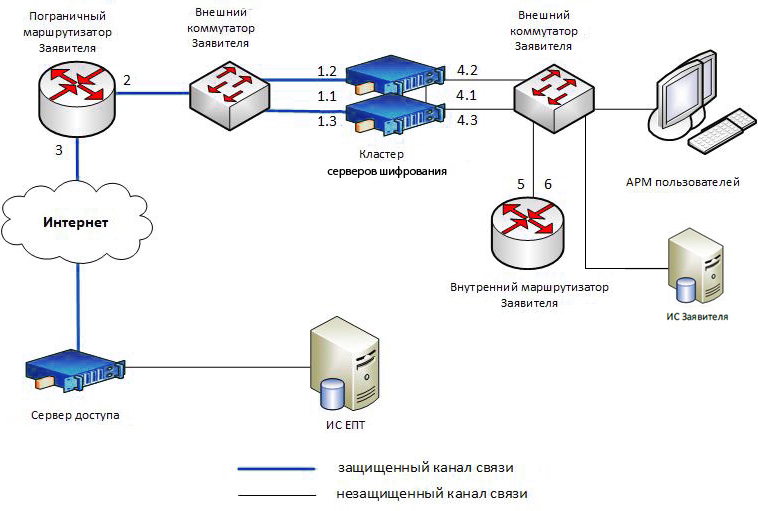

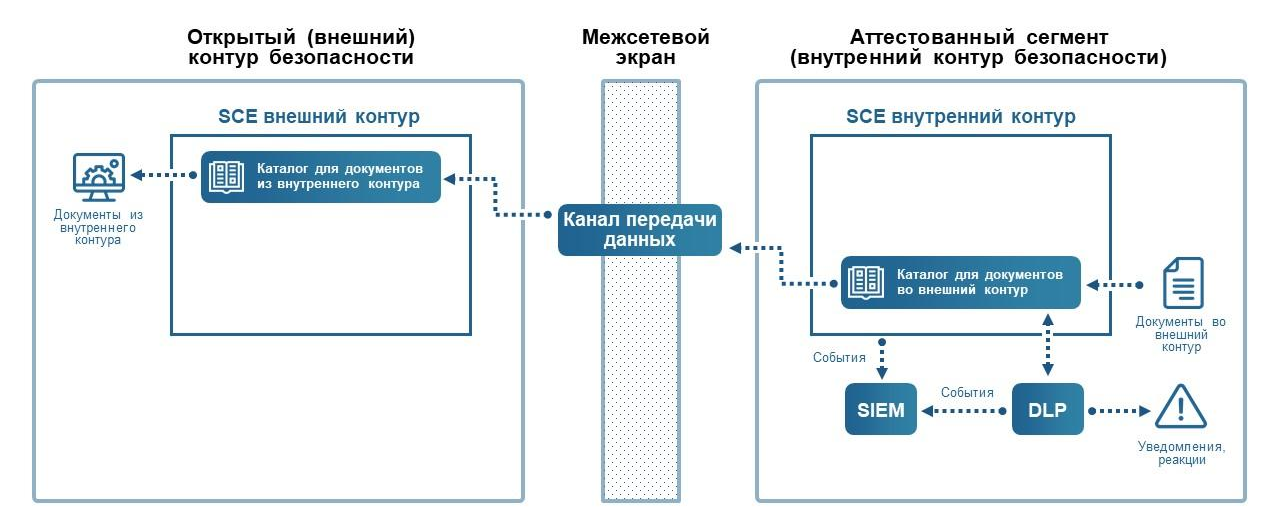

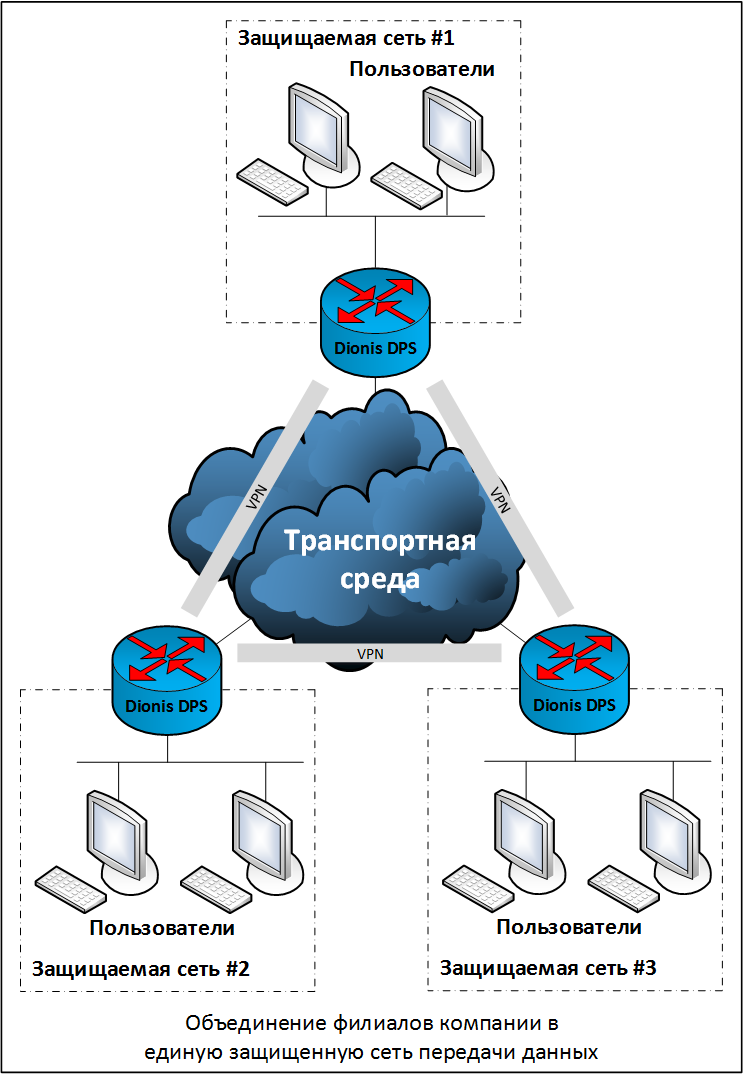

Знаете ли вы, что многим компаниям для публикации банальных новостей на своём сайте надо подключаться к специальной защищённой сети, и только через неё постить котят в соцсетях размещать актуальную информацию. Это касается, в первую очередь, государственных организаций. В качестве примера приведём МЧС или администрацию любого города. Любая новость на их ресурсе публикуется через защищённые каналы связи. Точнее, должна публиковаться, поскольку ещё не все успели к ним подключиться. Выглядит это примерно так:.

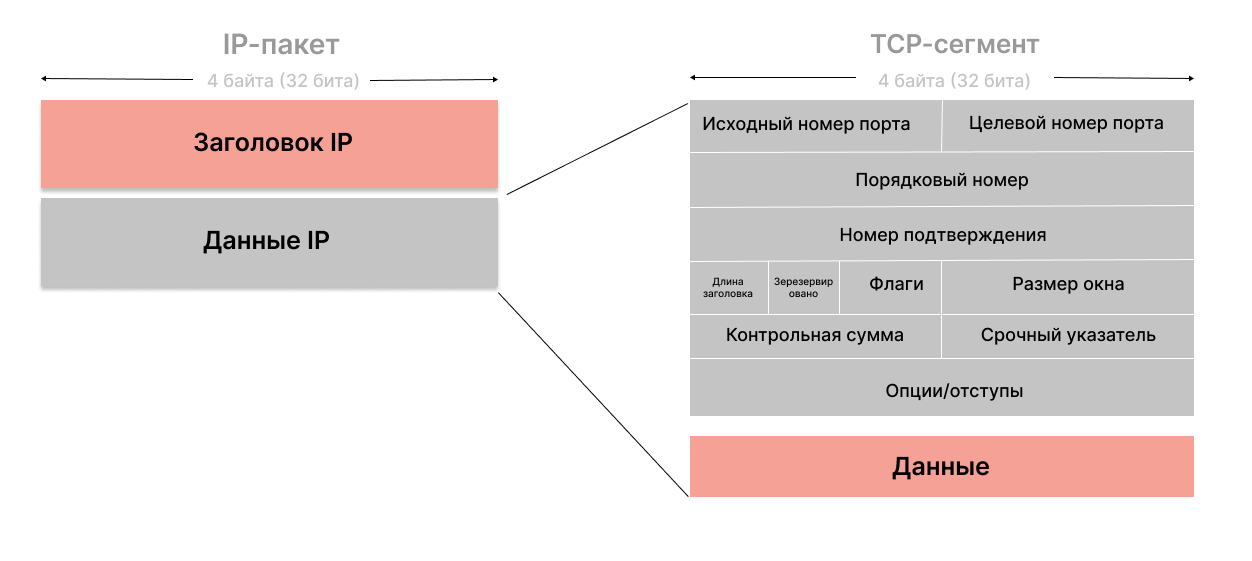

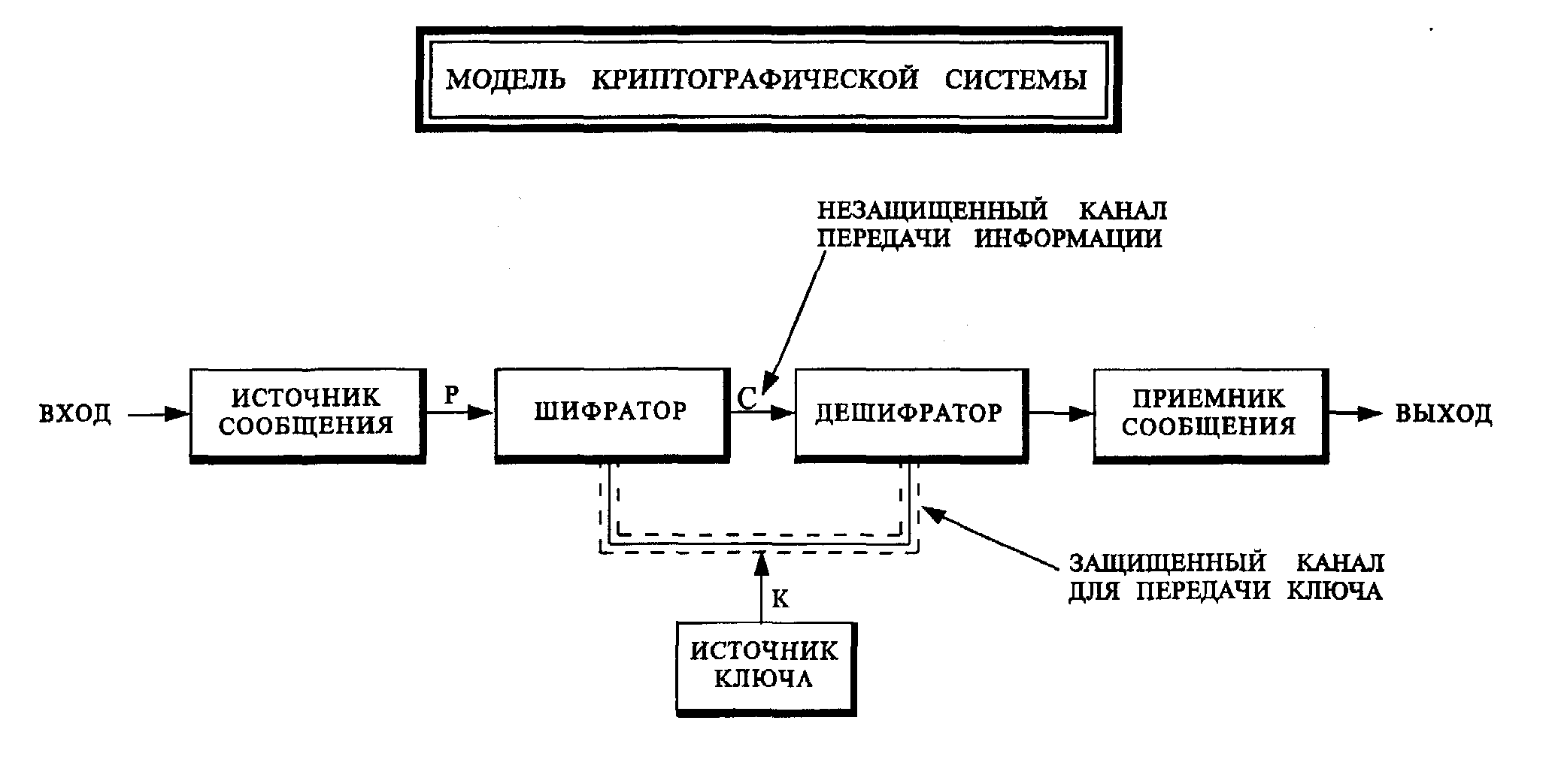

Effective date : Изобретение относится к криптографической защите информации. Технический результат - обеспечение устойчивости защищаемой информации к различным видам воздействия. Предлагаемый способ относится к области электросвязи, а именно к области устройств и способов криптографической защиты информации, передаваемой по открытым каналам связи, либо хранящейся на носителях информации. При этом генерация блоков криптограмм C 1 , С 2 ,…, C k осуществляется путем поочередного преобразования блоков M 1 , М 2 ,…, M k в зависимости от секретного ключа k e.

.svg)